SonicWall(SonicOS Enhanced5.1)における1対1のNATポリシーと、それに付随するアクセスルールの設定方法をまとめました。

設定例の前提として、まず以下のアクセスオブジェクトを作成しています。

| オブジェクト名 | アドレス/アドレス範囲 | タイプ | ゾーン |

| www |

ww.x.y.z/255.255.255.255 |

ホスト | DMZ |

| www-global |

www.xxx.yyy.zz/255.255.255.255 |

ホスト |

WAN |

| DMZ-ANY |

0.0.0.0/0.0.0.0 |

ネットワーク |

DMZ |

| INTERNET |

0.0.0.0/0.0.0.0 |

ネットワーク |

WAN |

※ ホストのアドレスには実際のIPアドレスが入ります。

今回の設定方針は以下の通りです。

1. wwwからINTERNETへの接続は、グローバルアドレスであるwww-globalを経由(変換)する。

2. wwwからINTERNETへの接続時に許容するサービスは、https, httpのみにする。

3. その他wwwからINTERNETへのサービスはすべて禁止する。

4. INTERNETからwwwへの接続は、www-globalを経由(変換)する。

5. INTERNETからwwwへの接続時に許容するサービスは、http, pingのみにする。

6. その他INTERNETからwwwへのサービスはすべて禁止する。

上記、設定方針に基づいた設定例は以下の通りです。

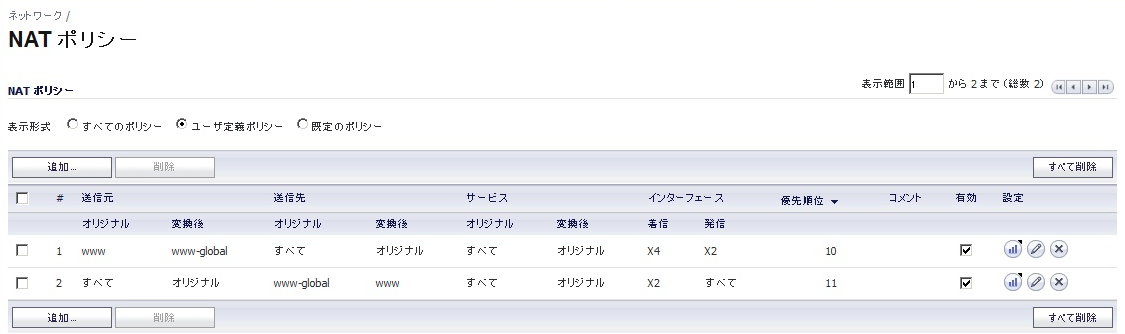

・NATポリシーの作成

※ 設定環境で、WANポートをX2に、DMZポートをX4にそれぞれ割り当てています。

1. 発信トラフィック用1対1のNATポリシー作成

| 変換前の送信元 | www |

| 変換後の送信元 | www-global |

| 変換前の送信先 | すべて |

| 変換後の送信先 | オリジナル |

| 変換前サービス | すべて |

| 変換後サービス | オリジナル |

| 受信(着信)インターフェース | X4 (DMZ側インターフェース) |

| 発信インターフェース | X2 (WAN側インターフェース) |

2. 着信トラフィック用1対1のNATポリシー作成(再帰ポリシー)

上記1の「発信トラフィック用1対1のNATポリシー」作成時、「再帰ポリシーを作成する」のチェックボックスにチェックを入れると、自動で再帰ポリシーが生成されます。この自動で生成されたポリシーを、今回の設定方針に基づいて以下のように編集します。

| 変換前の送信元 | すべて |

| 変換後の送信元 | オリジナル |

| 変換前の送信先 | www-global |

| 変換後の送信先 | www |

| 変換前サービス | すべて |

| 変換後サービス | オリジナル |

| 受信(着信)インターフェース | X2 (WAN側インターフェース) |

| 発信インターフェース | すべて |

・アクセスルールの作成(DMZ -> WAN)

DMZ(www)からWAN(INTERNET)へのアクセスルールを以下のように作成します。

1. httpsサービスを許容するアクセスルールの作成

| 優先順位 | 1 |

| 送信元 | www |

| 送信先 | INTERNET |

| サービス | HTTPS |

| 動作 | 許可 |

| ユーザ | すべて |

| 有効 | 有効 |

2. httpサービスを許容するアクセスルールの作成

| 優先順位 | 2 |

| 送信元 | www |

| 送信先 | INTERNET |

| サービス | HTTP |

| 動作 | 許可 |

| ユーザ | すべて |

| 有効 | 有効 |

3. DMZからWANへすべてのサービスを禁止するルールを作成

| 優先順位 | 3 |

| 送信元 | DMZ-ANY |

| 送信先 | INTERNET |

| サービス | すべて |

| 動作 | 禁止 |

| ユーザ | すべて |

| 有効 | 有効 |

・アクセスルールの作成(WAN -> DMZ)

WAN(INTERNET)からDMZ(www)へのアクセスルールを以下のように作成します。

1. httpサービスを許容するアクセスルールの作成

| 優先順位 | 1 |

| 送信元 | INTERNET |

| 送信先 | www-global |

| サービス | HTTP |

| 動作 | 許可 |

| ユーザ | すべて |

| 有効 | 有効 |

2. Pingサービスを許容するアクセスルールの作成

| 優先順位 | 2 |

| 送信元 | INTERNET |

| 送信先 | www-global |

| サービス | Ping |

| 動作 | 許可 |

| ユーザ | すべて |

| 有効 | 有効 |

3. WANからDMZへすべてのサービスを禁止するルールを作成

| 優先順位 | 3 |

| 送信元 | INTERNET |

| 送信先 | DMZ-ANY |

| サービス | すべて |

| 動作 | 禁止 |

| ユーザ | すべて |

| 有効 | 有効 |

NATポリシー、及びアクセスルールの設定例は以上になります。